Siguiente: Otras arquitecturas

Subir: Arquitecturas de cortafuegos

Anterior: Screened Host

Índice General

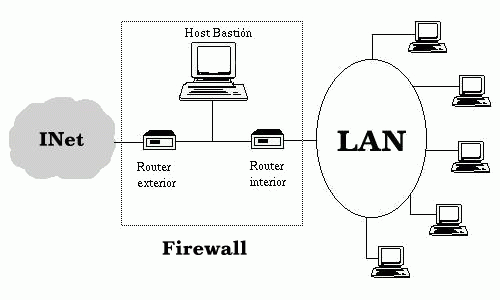

La arquitectura Screened Subnet, también conocida como red perimétrica

o De-Militarized Zone (DMZ) es con diferencia la más utilizada e

implantada hoy en día, ya que añade un nivel de seguridad en las

arquitecturas de cortafuegos situando una subred (DMZ) entre las redes externa

e interna, de forma que se consiguen reducir los efectos de un ataque exitoso al

host bastión: como hemos venido comentando, en los modelos anteriores

toda la seguridad se centraba

en el bastión16.1, de forma que si la seguridad del mismo se veía comprometida,

la amenaza se extendía automáticamente al resto de la red. Como la

máquina bastión es un objetivo interesante para muchos piratas, la

arquitectura DMZ intenta aislarla en una red perimétrica de forma que un

intruso que accede a esta máquina no consiga un acceso total a la subred

protegida.

Screened subnet es la arquitectura más segura, pero también la más

compleja; se utilizan dos routers, denominados exterior e interior,

conectados ambos a la red perimétrica como se muestra en la figura 15.2.

En esta red perimétrica, que constituye el sistema cortafuegos, se incluye el

host bastión y también se podrían incluir sistemas que requieran

un acceso controlado, como baterías de módems o el servidor de correo,

que serán los únicos elementos visibles desde fuera de nuestra red. El

router exterior tiene como misión bloquear el tráfico no deseado en

ambos sentidos (hacia la red perimétrica y hacia la red externa), mientras

que el interior hace lo mismo pero con el tráfico entre la red interna y la

perimétrica: así, un atacante habría de romper la seguridad

de ambos routers para acceder a la red protegida; incluso es posible

implementar una zona desmilitarizada con un

único router que posea tres o más interfaces de red, pero en este caso

si se compromete este único elemento se rompe toda nuestra seguridad, frente

al caso general en que hay que comprometer ambos, tanto el externo como el

interno. También podemos, si necesitamos mayores niveles niveles de

seguridad, definir varias redes

perimétricas en serie, situando los servicios que requieran de menor

fiabilidad en las redes más externas: así, el atacante habrá de saltar

por todas y cada una de ellas para acceder a nuestros equipos; evidentemente,

si en cada red perimétrica se siguen las mismas reglas de filtrado, niveles

adicionales no proporcionan mayor seguridad. En el capítulo 4 de

[CZ95] podemos consultar con más detalle las funciones de cada

elemento del sistema cortafuegos, así como aspectos de su

implementación y configuración.

Figura 15.2:

Arquitectura DMZ.

|

|

Esta arquitectura de cortafuegos elimina los puntos únicos de fallo

presentes en las anteriores: antes de llegar al bastión (por definición, el

sistema más vulnerable) un atacante ha de saltarse las medidas de seguridad

impuestas por

el enrutador externo. Si lo consigue, como hemos aislado la máquina bastión

en una subred estamos reduciendo el impacto de un atacante que logre

controlarlo, ya que antes de llegar a la red interna ha de comprometer

también al segundo router; en este caso extremo (si un pirata logra

comprometer el segundo router), la arquitectura DMZ no es mejor que un

screened host. Por supuesto, en cualquiera de los tres casos (compromiso

del router externo, del host bastión, o del router interno)

las actividades de un pirata pueden violar nuestra seguridad, pero de forma

parcial: por ejemplo, simplemente accediendo al primer enrutador puede aislar

toda nuestra organización del exterior, creando una negación de servicio

importante, pero esto suele ser menos grave que si lograra acceso a la red

protegida.

Aunque, como hemos dicho antes, la arquitectura DMZ es la que mayores niveles

de seguridad puede proporcionar, no se trata de la panacea de los cortafuegos.

Evidentemente existen problemas relacionados con este modelo: por ejemplo, se

puede utilizar el firewall para que los servicios fiables pasen

directamente sin acceder al bastión, lo que puede dar lugar a un

incumplimiento de la política de la organización. Un segundo problema,

quizás más grave, es que la mayor parte de la seguridad reside en los routers utilizados; como hemos dicho antes las reglas de filtrado sobre

estos elementos pueden ser complicadas de configurar y comprobar, lo que puede

dar lugar a errores que abran importantes brechas de seguridad en nuestro

sistema.

Siguiente: Otras arquitecturas

Subir: Arquitecturas de cortafuegos

Anterior: Screened Host

Índice General

2003-08-08