Siguiente: >De qué nos queremos

Subir: Introducción y conceptos previos

Anterior: >Qué es seguridad?

Índice General

Los tres elementos principales a proteger en cualquier sistema informático son

el software, el hardware y los datos. Por hardware entendemos

el conjunto formado por todos los elementos físicos de un sistema

informático, como CPUs, terminales, cableado, medios de almacenamiento

secundario (cintas, CD-ROMs, diskettes...) o tarjetas de red. Por software entendemos el conjunto de programas lógicos que hacen funcional al

hardware, tanto sistemas operativos como aplicaciones, y por datos

el conjunto de información lógica que manejan el software y el hardware, como por ejemplo paquetes que circulan por un cable de red o entradas

de una base de datos. Aunque generalmente en las auditorías de seguridad

se habla de un cuarto elemento a proteger, los fungibles (elementos que

se gastan o desgastan con el uso contínuo, como papel de impresora, tóners, cintas magnéticas, diskettes...), aquí no

consideraremos la seguridad de estos elementos por ser externos al sistema

Unix.

Habitualmente los datos constituyen el principal elemento de los tres a

proteger, ya que es el más amenazado y seguramente el más difícil de

recuperar2.3:

con toda seguridad una máquina Unix está ubicada en un lugar de

acceso físico restringido, o al menos controlado, y además en caso de

pérdida de una aplicación (o un programa de sistema, o el propio núcleo

de Unix) este software se puede restaurar sin problemas desde su medio

original (por ejemplo, el CD-ROM con el sistema operativo que se utilizó para

su instalación). Sin embargo, en caso de pérdida de una base de datos o de

un proyecto de un usuario, no tenemos un medio `original' desde el que

restaurar: hemos de pasar obligatoriamente por un sistema de copias de

seguridad, y a menos que la política de copias sea muy estricta, es

difícil devolver los datos al estado en que se encontraban antes de la

pérdida.

Contra cualquiera de los tres elementos descritos anteriormente (pero

principalmente sobre los datos) se pueden realizar multitud de ataques o, dicho

de otra forma, están expuestos a diferentes amenazas. Generalmente, la

taxonomía más elemental de estas amenazas las divide en cuatro grandes

grupos: interrupción, interceptación, modificación y fabricación.

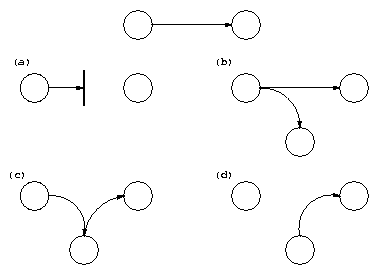

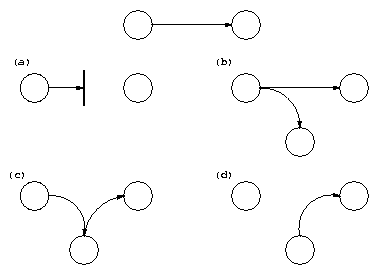

Un ataque se clasifica como interrupción si hace que un objeto del

sistema se pierda, quede inutilizable o no disponible. Se tratará de una

interceptación si un elemento no autorizado consigue un acceso a un

determinado objeto del sistema, y de una modificación si además de

conseguir el acceso consigue modificar el objeto; algunos autores

([Olo92]) consideran un caso especial de la modificación: la destrucción, entendiéndola como una modificación que inutiliza al

objeto afectado. Por último, se dice que un ataque es una fabricación

si se trata de una modificación destinada a conseguir un objeto similar al

atacado de forma que sea difícil distinguir entre el objeto original y

el `fabricado'. En la figura 1.1 se muestran estos tipos de ataque

de una forma gráfica.

Figura:

Flujo normal de información entre emisor y receptor y posibles

amenazas: (a) interrupción, (b) interceptación, (c) modificación y (d)

fabricación.

|

|

Siguiente: >De qué nos queremos

Subir: Introducción y conceptos previos

Anterior: >Qué es seguridad?

Índice General

2003-08-08